STPA-Sec 적용 예제(산업 사이버보안) - 냉각기(Chiller)

작성자

관리자

작성일

2023-01-30 13:27

조회

471

냉각기(Chiller)에 대한 산업 사이버보안 안전 분석

ICS(Industrial Control Systems)는 점점 더 소프트웨어 집약적인 기술로 발전해왔습니다. 한 예로, 사이버 물리 시스템은 정보통신 기술(ICT)을 사용하여 산업 공장에서 모터와 밸브와 같은 물리적 프로세스와 기계를 제어하는 전자 제어 시스템입니다. 하드웨어의 비용 감소, 소프트웨어의 연산 능력 발달 그리고 네트워크 전송 속도의 발전, 이 모든 진화는 산업 환경에서 ICT로 하여금 물리적 프로세스의 생산성 향상을 가능케 했습니다. 그 결과, 아날로그적인 기계 장치 제어 방식은 소프트웨어 집약적 제어 시스템으로 대체되었으며, 의도치 않게 물리적 프로세스는 점점 사이버 기술과 연계되기 시작했으며 그에 따라 사이버 보안 리스크의 중요성도 대두되어 왔습니다. 본 분석을 통해, 우리는 시스템 이론 프로세스 분석 (이하 STPA)를 시행하여 냉각기 제어 시스템을 예시로 들어 현장 제어 시스템에 물리적인 피해를 야기할 가능성이 있는 사이버 취약점들을 분석하게 될 것입니다. STPA는 하나의 잘 짜인 분석 방법론으로서, 본 분석에서 다루는 현장 기술적인 분석뿐 아닌 사회조직론적인 분야에서도 적용될 수 있는 사이버 보안 분석론입니다. STOA 는 시스템 수준에서 발생한 손실 항목들을 컴포넌트 수준부터 프로세스 수준까지의 제약사항에 위배되는 항목에 연결 지어 추적 관리할 수 있으며, 최종적으로는 대응 방안까지 제시함으로써 시스템을 더욱 능동적으로 대처할 수 있게 도와줍니다.

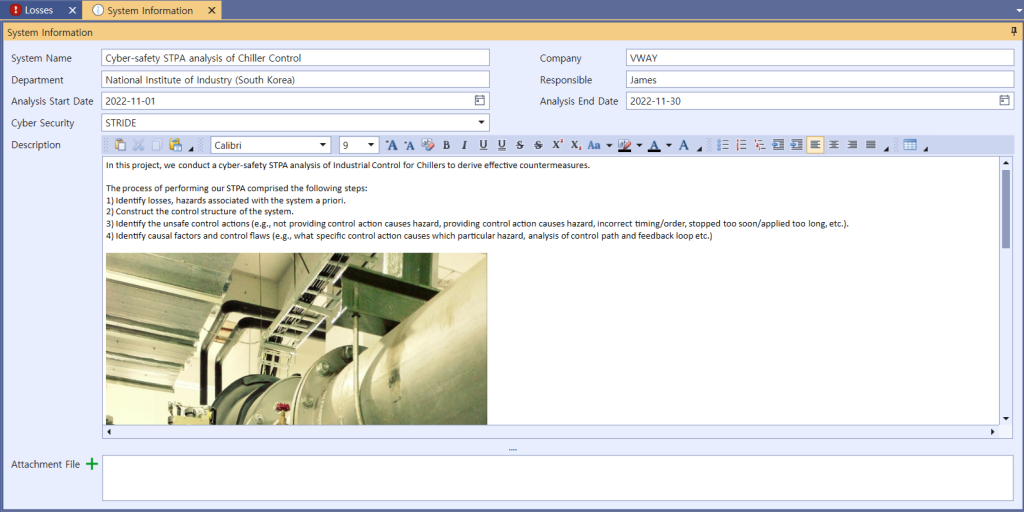

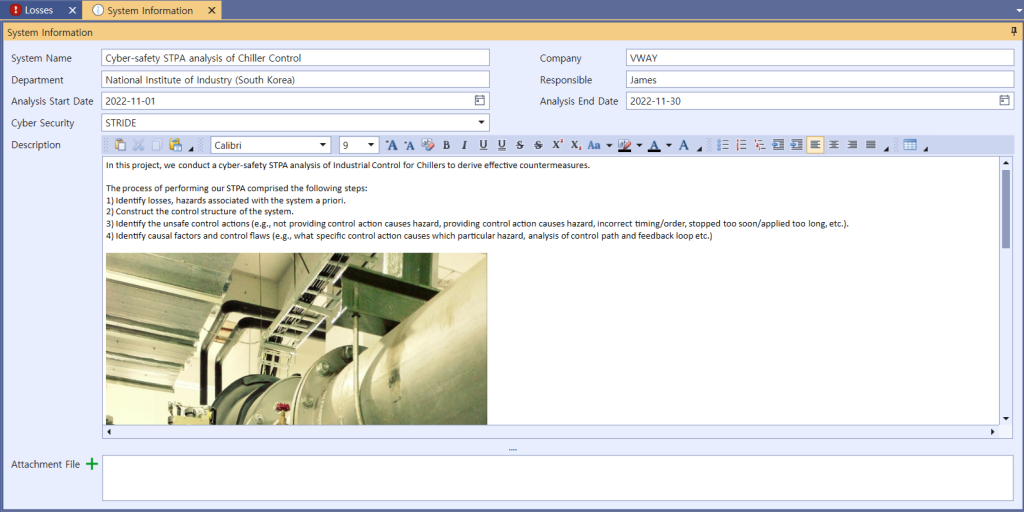

시스템 정보

이 STPA 분석의 목적은 코로나 바이러스에 대항하는 국가 수준의 대응에 대한 것입니다. 아래는 추후 진행될 분석에 대한 대략적인 개요가 제시되는 국가 대응에 대한 VisualPro SA – STPA 의 시스템 정보 화면입니다.

1. 손실 및 위험원 식별

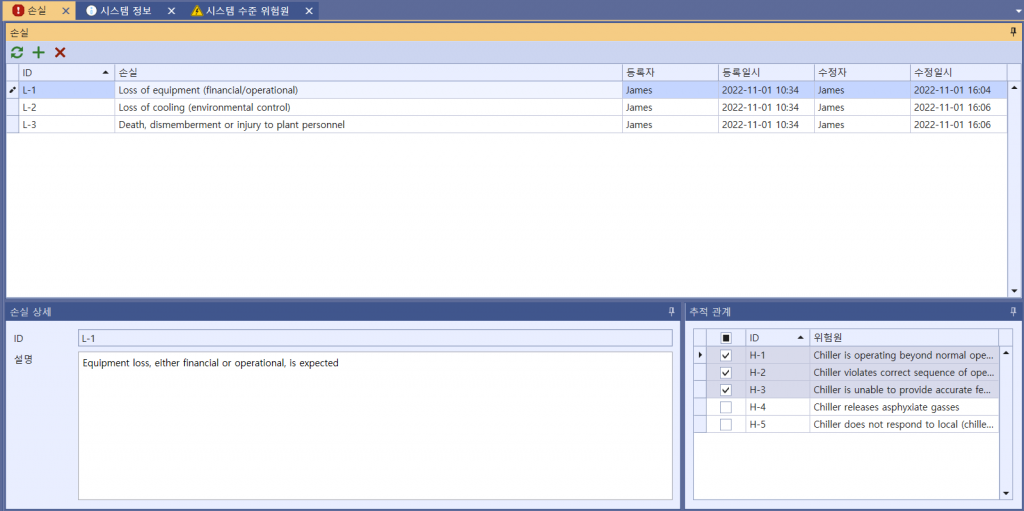

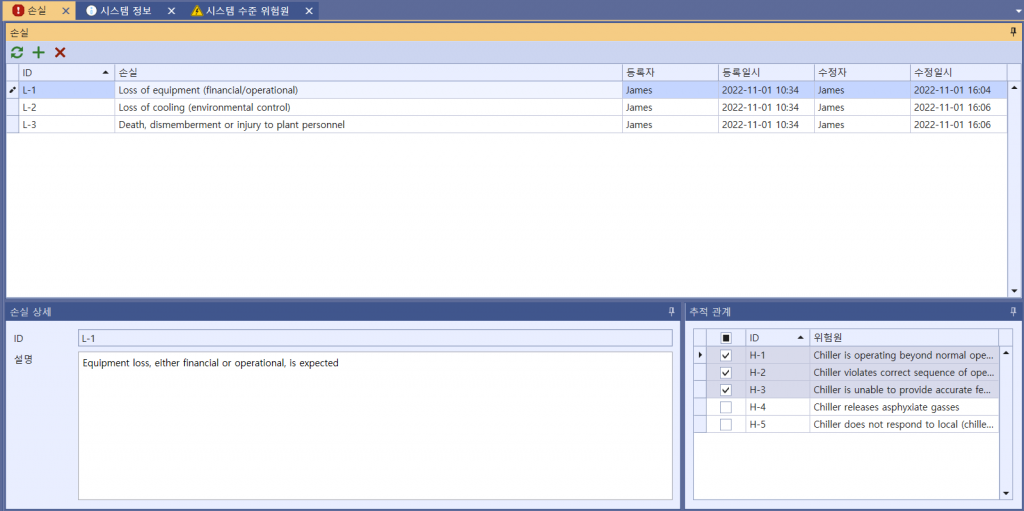

STPA는 총 네 단계로 이루어져 있으며, 그 첫 번째 단계인 손실 & 위험원 식별단계입니다. 아래 화면은 손실을 식별하는 단계 화면입니다.

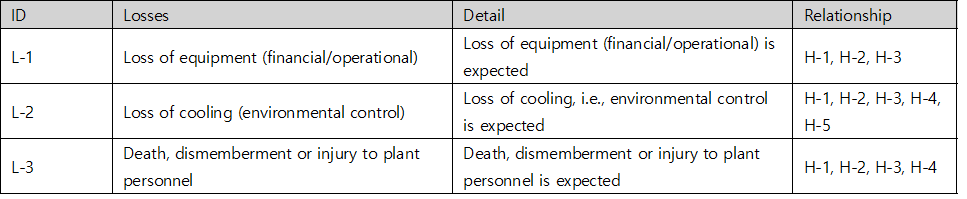

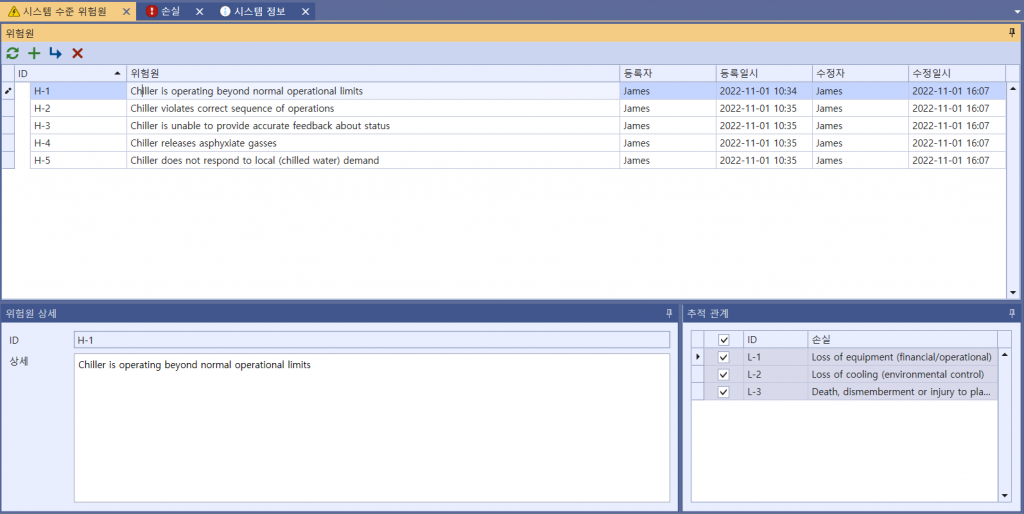

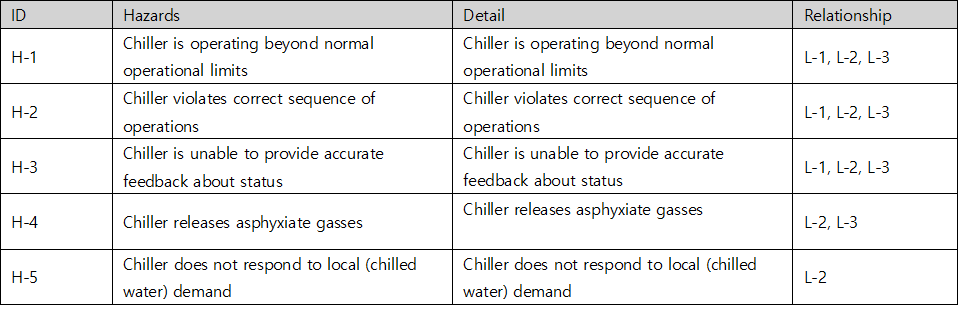

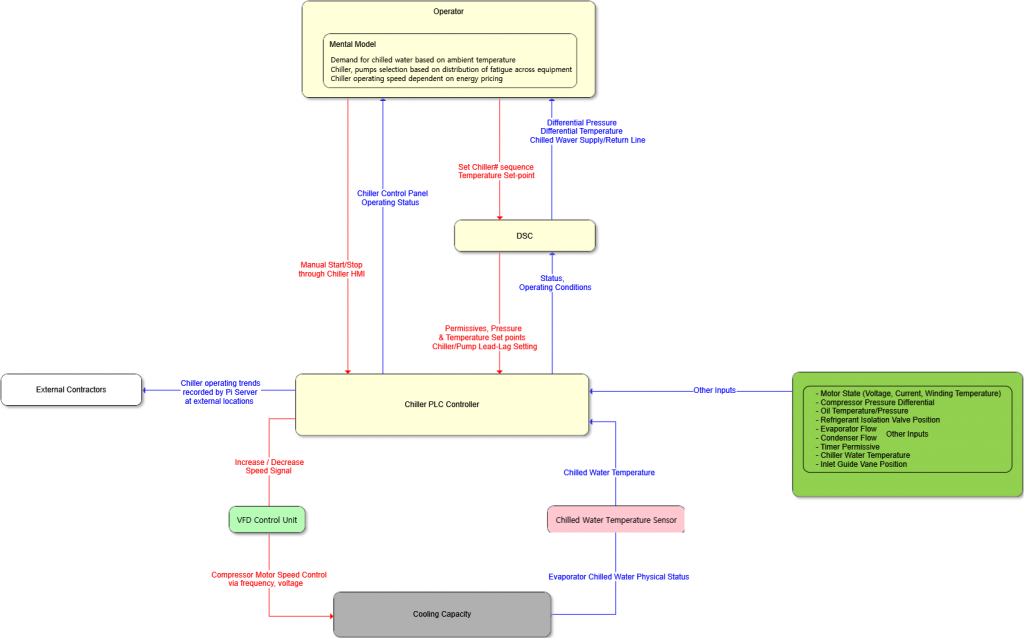

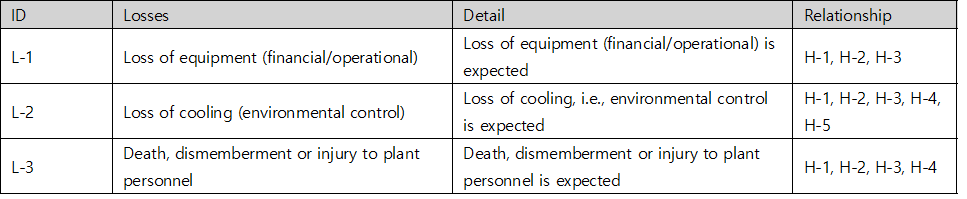

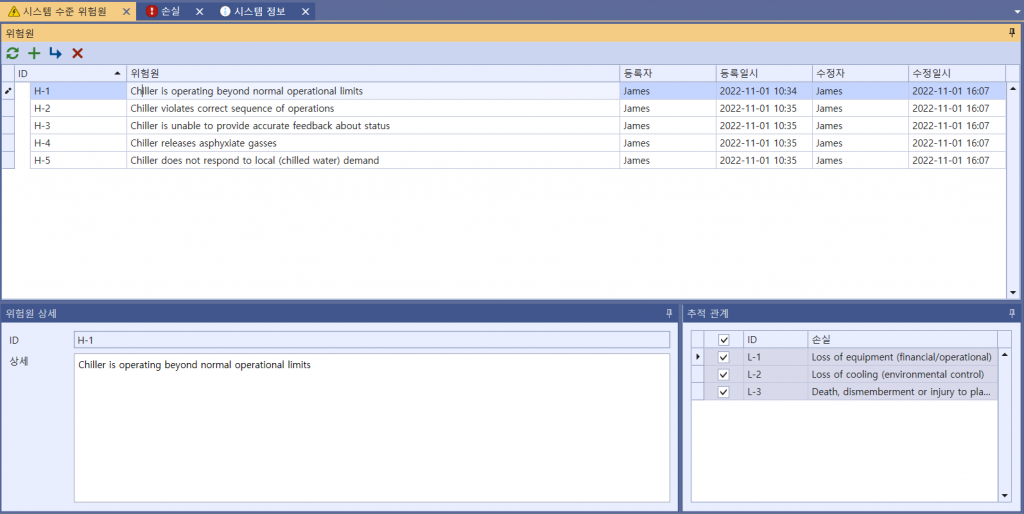

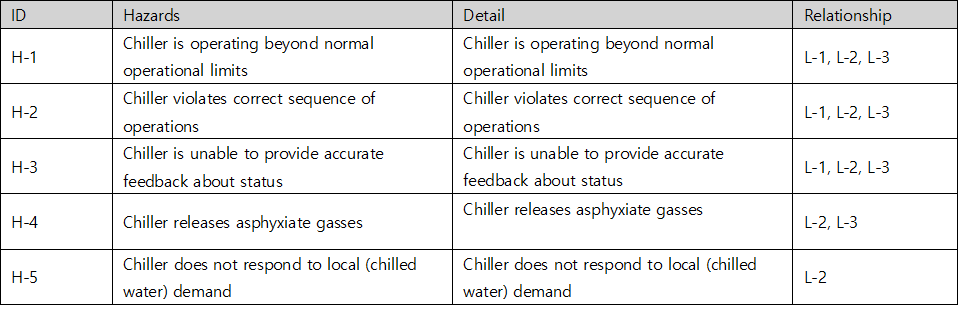

냉각기의 사이버 보안에 대해서는, 5개의 위험원이 식별될 수 있습니다. 또한 각 위험은 손실과 추적가능한 관계성을 가지게 됩니다. 식별된 위험원은 다음과 같습니다.

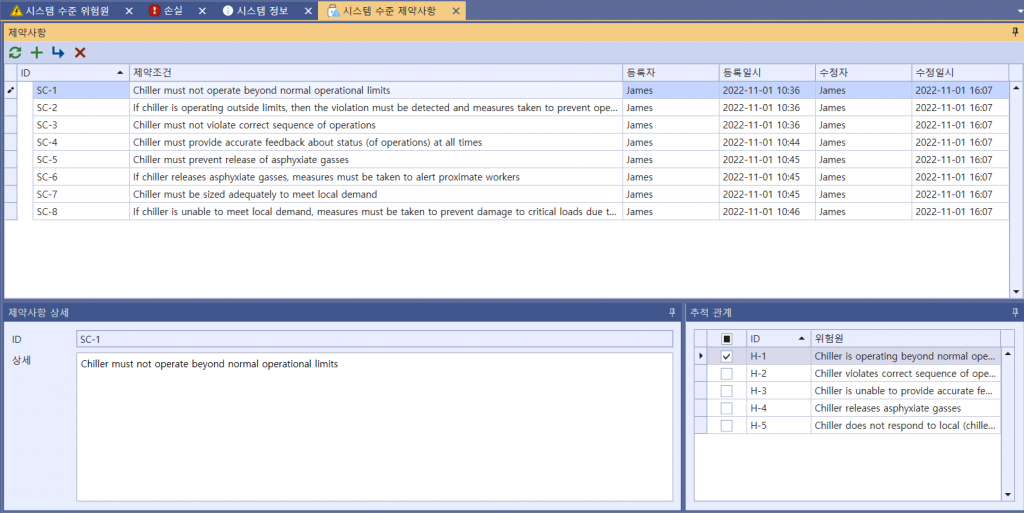

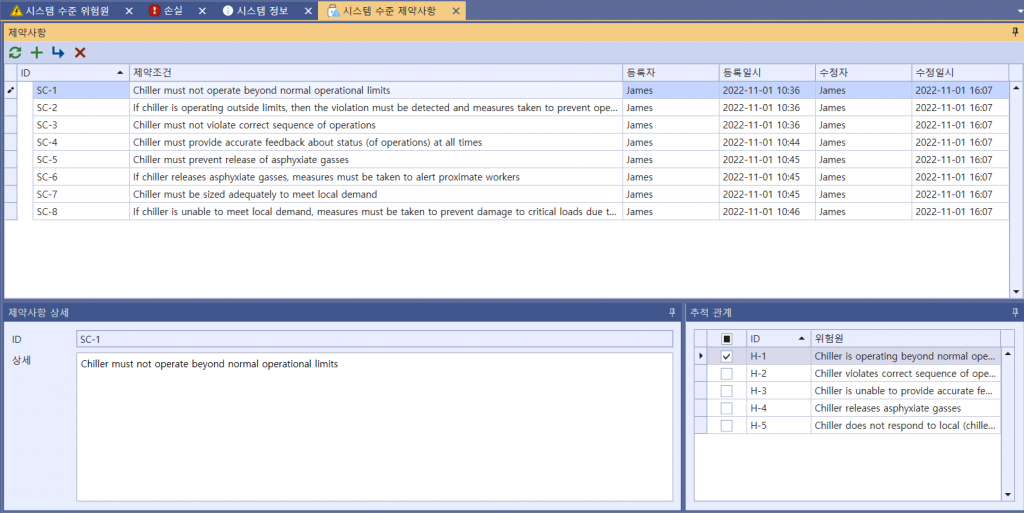

냉각기의 사이버 보안에 대해서는, 8개의 제약사항이 식별될 수 있습니다. 또한 각 제약사항은 위험원과 추적가능한 관계성을 가지게 됩니다. 식별된 제약사항은 다음과 같습니다.

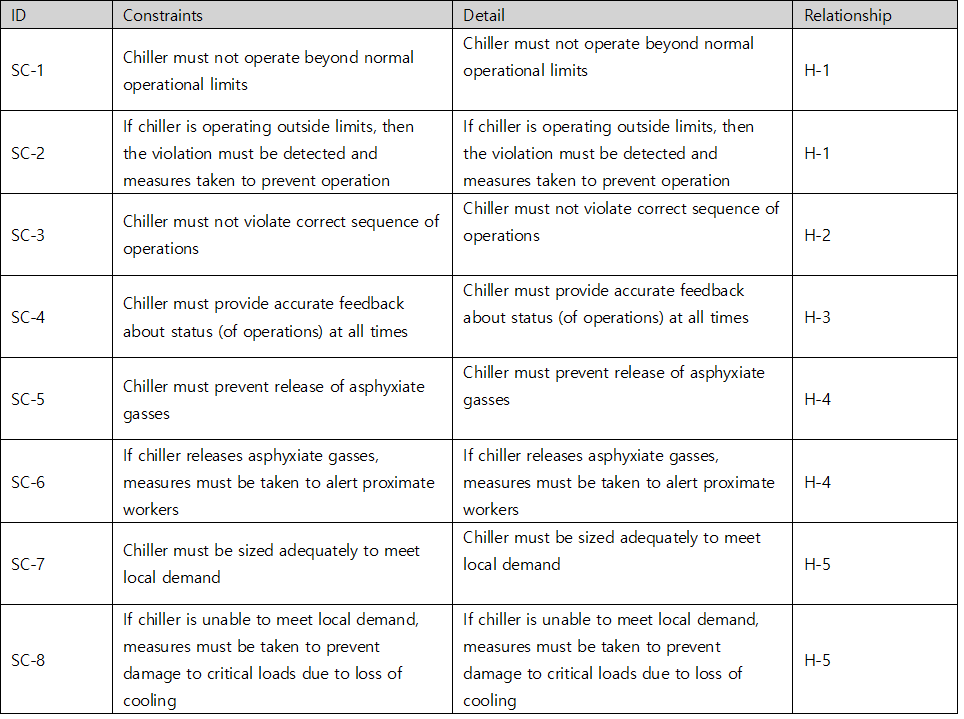

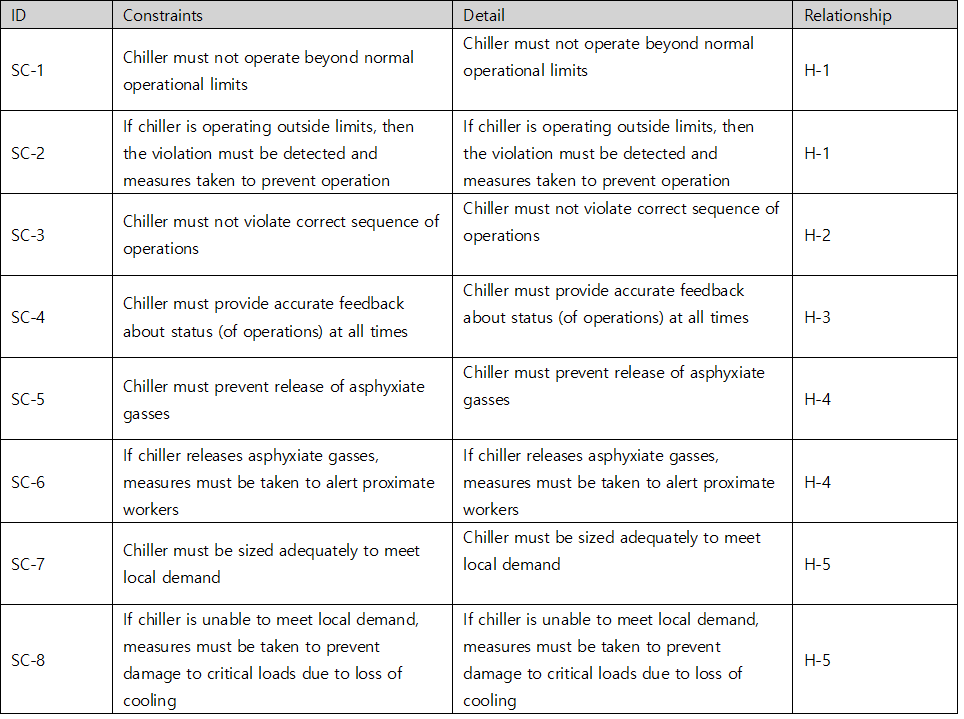

2. Control Structure 모델링

다음으로, STPA의 네 단계중 두 번째 단계는 제어 구조 모델을 구축하는 것입니다. 제어 구조는 하나의 전체 시스템을 상호 피드백 제어 루프로 모델링하여 각 구성물의 기능적 관계와 상호작용을 표현합니다. 제어 구조는 보통 매우 추상적인 수준에서 시작하여 여러 반복을 통해 시스템에 대한 디테일한 부분까지 표현해 낼 수 있도록 다듬어집니다. STPA를 안전, 보안, 프라이버시, 그 어떤 다른 산업군에 적용한다고 해도 이 제어 구조를 모델링하는 단계는 반드시 필요합니다. 현재 우리가 다루고 있는 냉각기의 사이버 보안에 대한 몇 가지 ‘루프’를 포함하고 있는 다계층 제어 구조가 아래에 제시되어 있습니다. 이 루프는 ‘냉각기 조작원’과 ‘DSC’ 사이에서, ‘냉각기 PLC 컨트롤러’와 ‘VFD 제어 유닛’ 사이에서, 그리고 ‘냉각 캐퍼시티’와 ‘냉각수 온도 센서’ 등 사이에서 적용하는 루프이며 이 다계층 제어 구조는 많은 CA(Control Action)을 포함하고 있습니다.

3. UCA 도출

세 번째 단계에서는 안전하지 않은 컨트롤 액션 (UCA)를 식별합니다. STPA 방법론에 따르면, UCA는 4가지 타입으로 분류되며 (Not providing causes hazard / Providing causes hazard / Too early, too late, out of order / Stopped too soon, applied too long). 한 가지 제어 행동(CA) 에 대한 UCA 가 예시로서 아래 제시 되어 있습니다.

4. 손실 시나리오 도출

마지막 단계로, UCA 식별 후에 UCA를 발생 시킬 수 있는 손실 시나리오를 식별 해야합니다. STPA 는 이 시나리오를 ‘손실 시나리오’ 라고 명명하고 있으며 손실 시나리오를 발생 시킬 수 있는 가능성에 대해 기술하는 ‘핸드북’의 가이드워드를 참조하여 작성될 수 있습니다. 아래 사진은 UCA2 – 행동 허가 요건이 현재 적용되고 있는 시스템에 적용이 불가능함에도 불구하고 칠러 컨트롤러가 컴프레서의 속도를 증가시킴‘ 에 대한 몇 가지 손실 시나리오에 대한 예시입니다. 추가적으로, 사진상 빨간색으로 체크되어있는 ’자물쇠‘의 경우 사이버 보안과 관련된 UCA 라는 것을 나타내며, 예시를 위해 제시된 ’방패‘ 모양 항목은 일반 안전 관련 UCA 라는 것을 의미합니다.

추가적으로, 손실 시나리오 식별 후에 손실 시나리오를 예방할 수 있는 대응방안을 식별 해야합니다. 대응방안은 생성된 후 각 손실 시나리오와 연계될 수 있습니다.

결론

본 분석에서는 STPA 분석 방법을 사용하여 소규모 발전소에서 사용되는 일반적인 산업용 제어 시스템(즉, 원심 냉각기)의 제어 루프(압축기 모터 속도 제어)를 단일 예시로서 분석하였습니다. 시스템 수준의 손실과 위험으로부터 시작하여 발전소의 기능 제어 구조를 추적하고 다양한 시스템 상태에서의 제어 조치에 대한 자세한 분석을 위해 압축기 용량 제어 루프를 추상화했습니다. 그런 다음 안전하지 않은 제어 조치가 시스템 수준의 손실을 초래할 수 있는 손실 시나리오를 생성했습니다. 마지막으로, 시스템이 안전하지 않은 상태로 진입하는 것을 방지하기 위해 기능 제어 구조의 다양한 계층(프로세스 계층에서 시작하여 기업 전체 및 규제 수준까지 역으로 상승 추적하는 것)을 통해 새로운 '대응방안'을 제안하였습니다.

ICS(Industrial Control Systems)는 점점 더 소프트웨어 집약적인 기술로 발전해왔습니다. 한 예로, 사이버 물리 시스템은 정보통신 기술(ICT)을 사용하여 산업 공장에서 모터와 밸브와 같은 물리적 프로세스와 기계를 제어하는 전자 제어 시스템입니다. 하드웨어의 비용 감소, 소프트웨어의 연산 능력 발달 그리고 네트워크 전송 속도의 발전, 이 모든 진화는 산업 환경에서 ICT로 하여금 물리적 프로세스의 생산성 향상을 가능케 했습니다. 그 결과, 아날로그적인 기계 장치 제어 방식은 소프트웨어 집약적 제어 시스템으로 대체되었으며, 의도치 않게 물리적 프로세스는 점점 사이버 기술과 연계되기 시작했으며 그에 따라 사이버 보안 리스크의 중요성도 대두되어 왔습니다. 본 분석을 통해, 우리는 시스템 이론 프로세스 분석 (이하 STPA)를 시행하여 냉각기 제어 시스템을 예시로 들어 현장 제어 시스템에 물리적인 피해를 야기할 가능성이 있는 사이버 취약점들을 분석하게 될 것입니다. STPA는 하나의 잘 짜인 분석 방법론으로서, 본 분석에서 다루는 현장 기술적인 분석뿐 아닌 사회조직론적인 분야에서도 적용될 수 있는 사이버 보안 분석론입니다. STOA 는 시스템 수준에서 발생한 손실 항목들을 컴포넌트 수준부터 프로세스 수준까지의 제약사항에 위배되는 항목에 연결 지어 추적 관리할 수 있으며, 최종적으로는 대응 방안까지 제시함으로써 시스템을 더욱 능동적으로 대처할 수 있게 도와줍니다.

시스템 정보

이 STPA 분석의 목적은 코로나 바이러스에 대항하는 국가 수준의 대응에 대한 것입니다. 아래는 추후 진행될 분석에 대한 대략적인 개요가 제시되는 국가 대응에 대한 VisualPro SA – STPA 의 시스템 정보 화면입니다.

그림1. 국가 대응에 대한 시스템 정보

1. 손실 및 위험원 식별

STPA는 총 네 단계로 이루어져 있으며, 그 첫 번째 단계인 손실 & 위험원 식별단계입니다. 아래 화면은 손실을 식별하는 단계 화면입니다.

그림2. 손실의 식별

표1. 냉각기 STPA-Sec 에 대한 손실 표

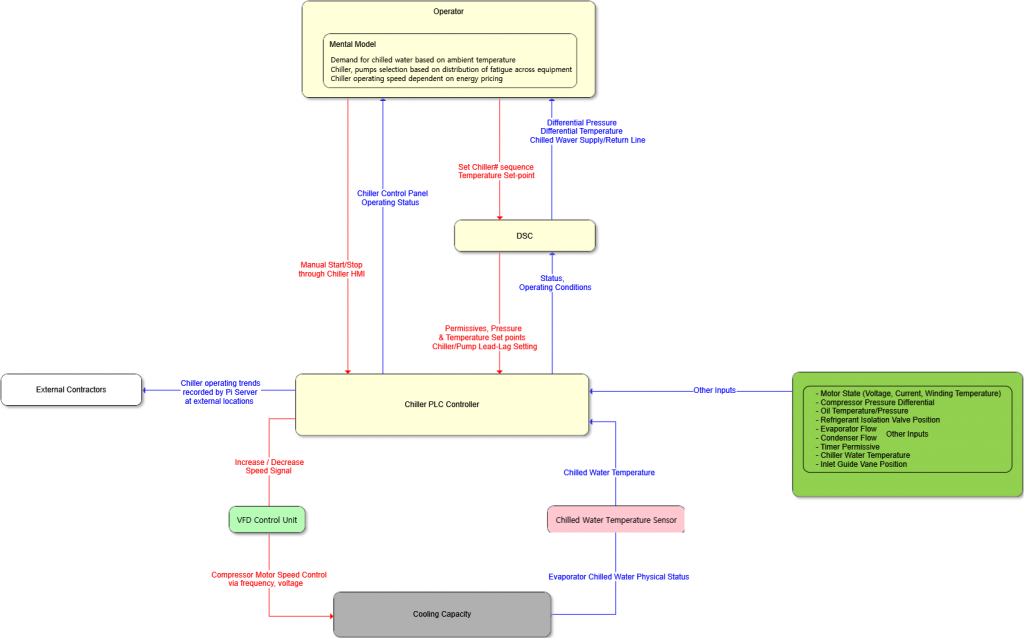

냉각기의 사이버 보안에 대해서는, 5개의 위험원이 식별될 수 있습니다. 또한 각 위험은 손실과 추적가능한 관계성을 가지게 됩니다. 식별된 위험원은 다음과 같습니다.

그림3. 위험원 식별

표2. 냉각기의 사이버 보안에 대한 위험원 표

냉각기의 사이버 보안에 대해서는, 8개의 제약사항이 식별될 수 있습니다. 또한 각 제약사항은 위험원과 추적가능한 관계성을 가지게 됩니다. 식별된 제약사항은 다음과 같습니다.

그림4. 제약사항 식별

표3. 냉각기의 사이버 보안에 대한 제약사항 표

2. Control Structure 모델링

다음으로, STPA의 네 단계중 두 번째 단계는 제어 구조 모델을 구축하는 것입니다. 제어 구조는 하나의 전체 시스템을 상호 피드백 제어 루프로 모델링하여 각 구성물의 기능적 관계와 상호작용을 표현합니다. 제어 구조는 보통 매우 추상적인 수준에서 시작하여 여러 반복을 통해 시스템에 대한 디테일한 부분까지 표현해 낼 수 있도록 다듬어집니다. STPA를 안전, 보안, 프라이버시, 그 어떤 다른 산업군에 적용한다고 해도 이 제어 구조를 모델링하는 단계는 반드시 필요합니다. 현재 우리가 다루고 있는 냉각기의 사이버 보안에 대한 몇 가지 ‘루프’를 포함하고 있는 다계층 제어 구조가 아래에 제시되어 있습니다. 이 루프는 ‘냉각기 조작원’과 ‘DSC’ 사이에서, ‘냉각기 PLC 컨트롤러’와 ‘VFD 제어 유닛’ 사이에서, 그리고 ‘냉각 캐퍼시티’와 ‘냉각수 온도 센서’ 등 사이에서 적용하는 루프이며 이 다계층 제어 구조는 많은 CA(Control Action)을 포함하고 있습니다.

그림5. 냉각기 사이버 보안에 대한 STPA 제어 구조 다이어그램

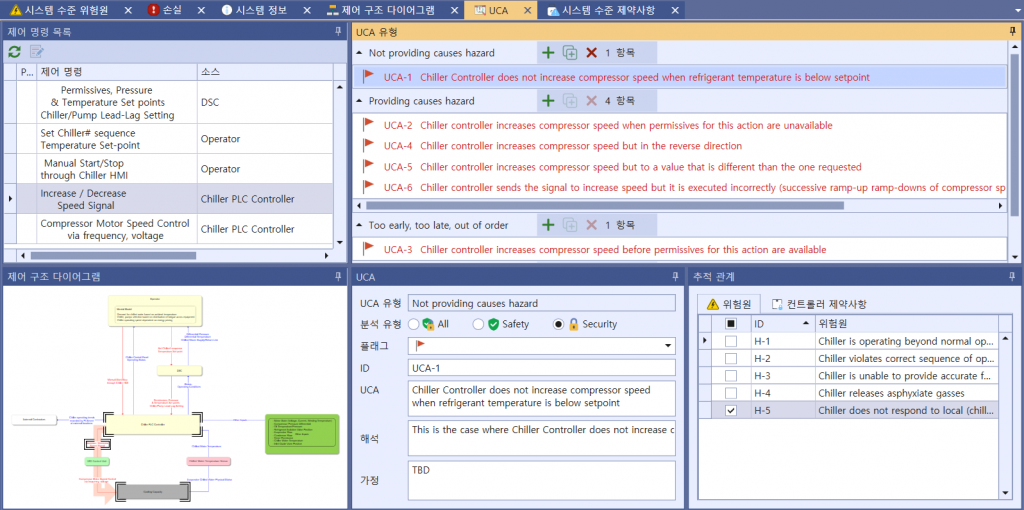

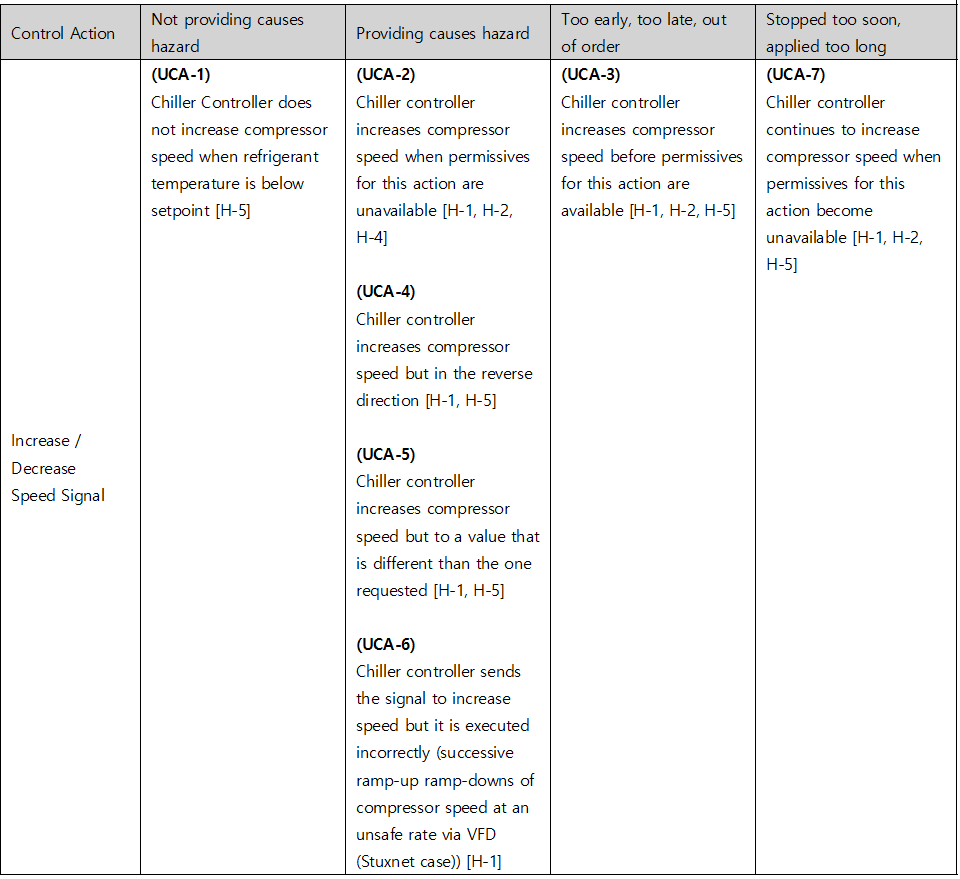

3. UCA 도출

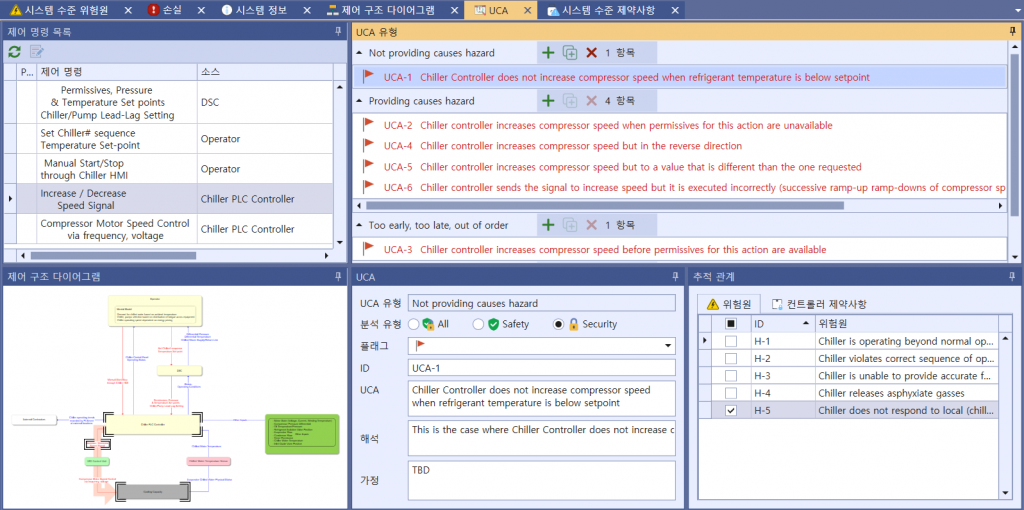

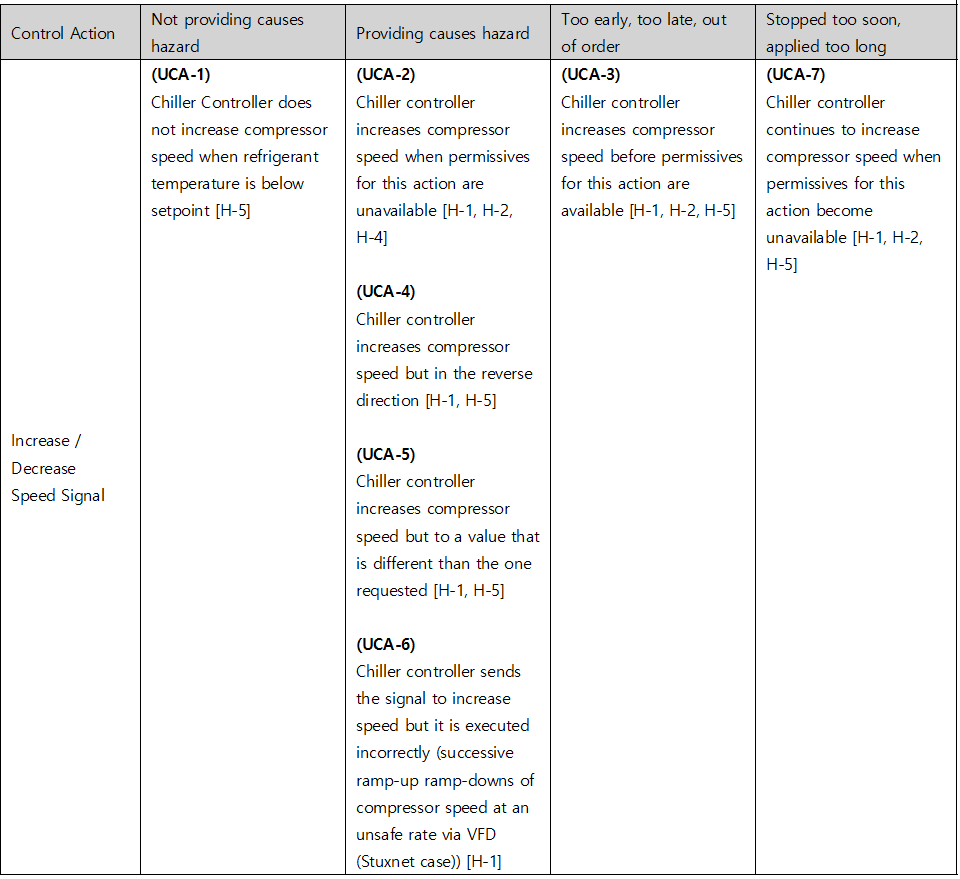

세 번째 단계에서는 안전하지 않은 컨트롤 액션 (UCA)를 식별합니다. STPA 방법론에 따르면, UCA는 4가지 타입으로 분류되며 (Not providing causes hazard / Providing causes hazard / Too early, too late, out of order / Stopped too soon, applied too long). 한 가지 제어 행동(CA) 에 대한 UCA 가 예시로서 아래 제시 되어 있습니다.

그림6. 냉각기 사이버 보안에 대한 UCA 식별

표4. 냉각기 사이버 보안에 대한 UCA 표

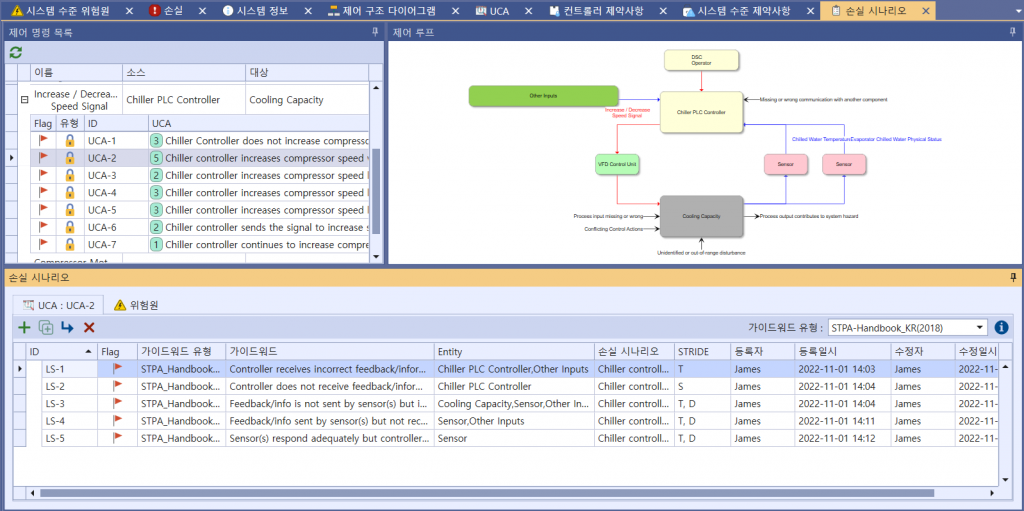

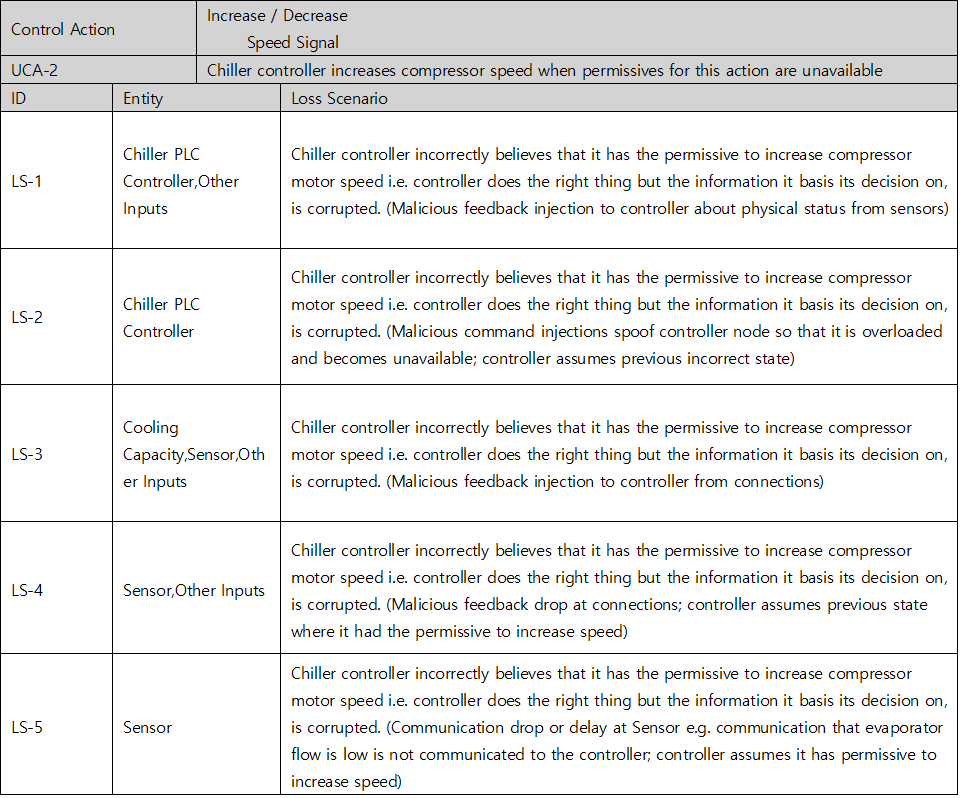

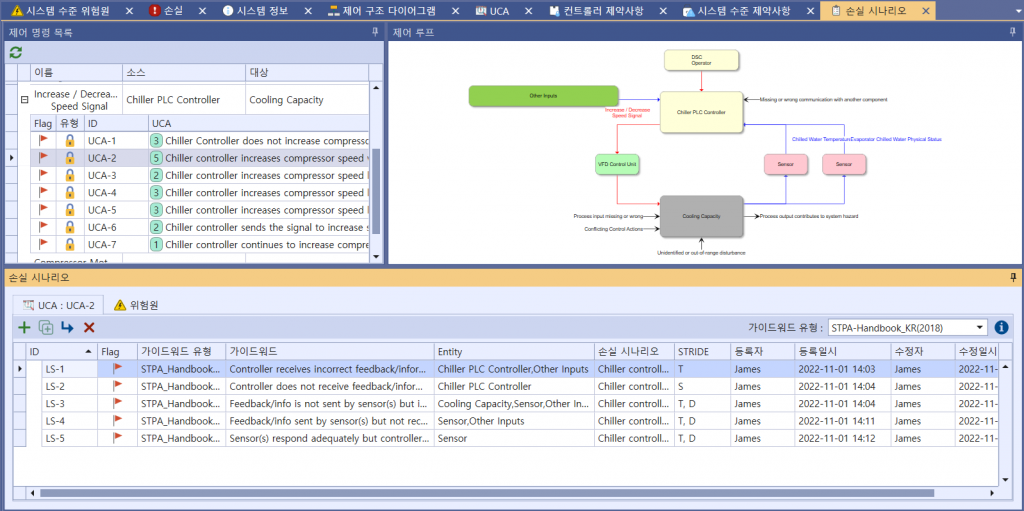

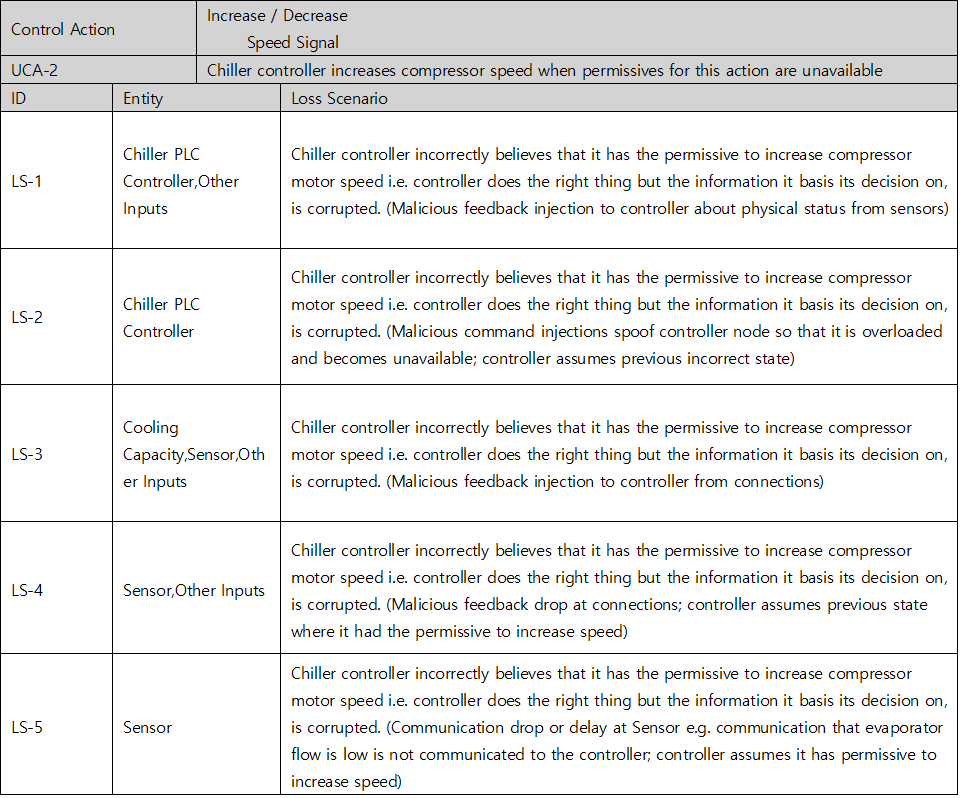

4. 손실 시나리오 도출

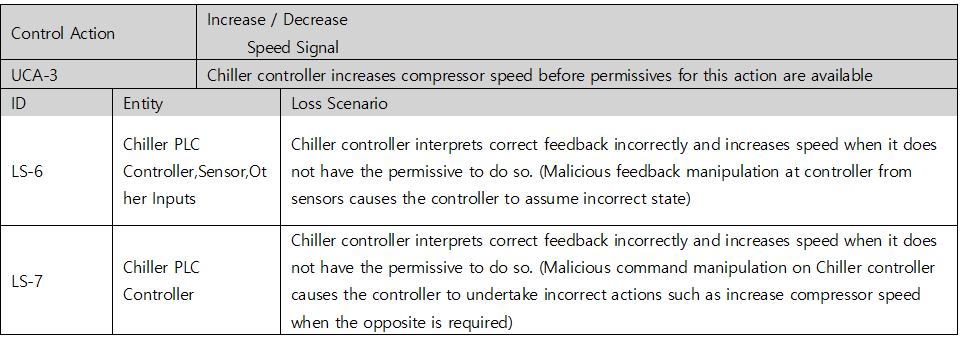

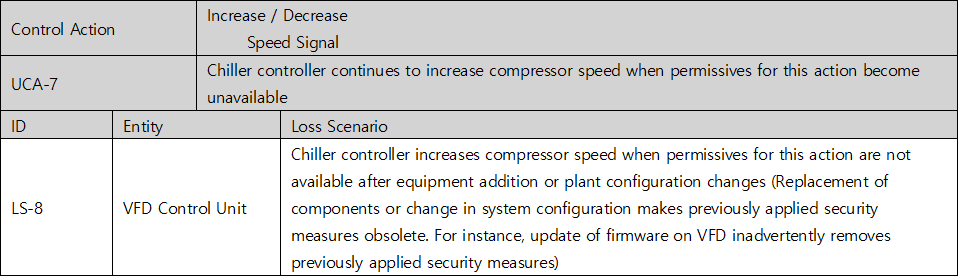

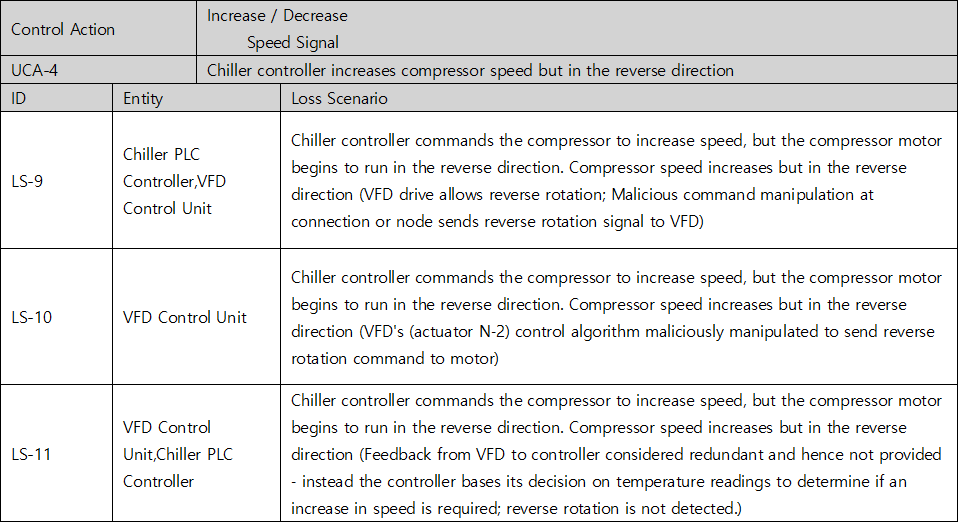

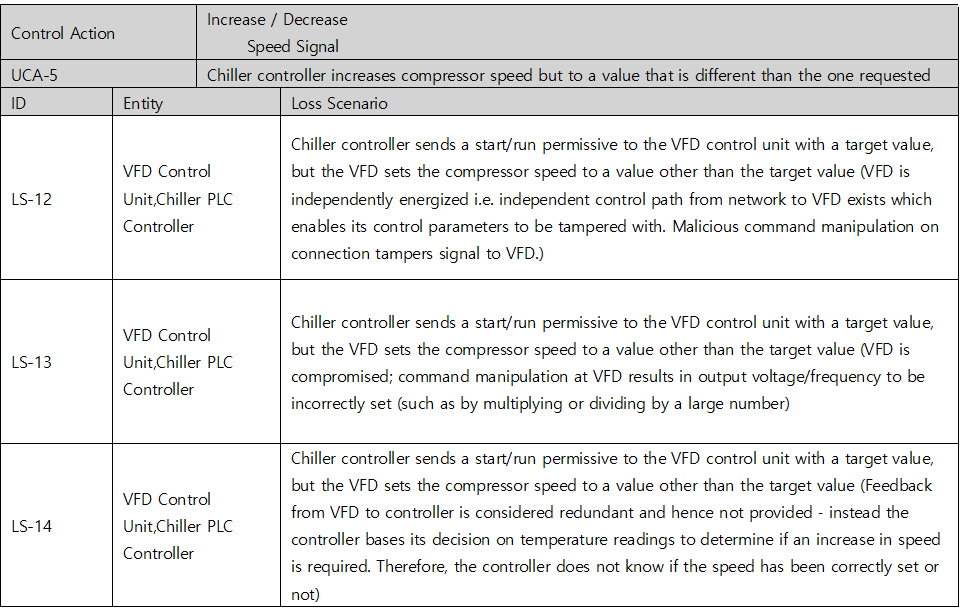

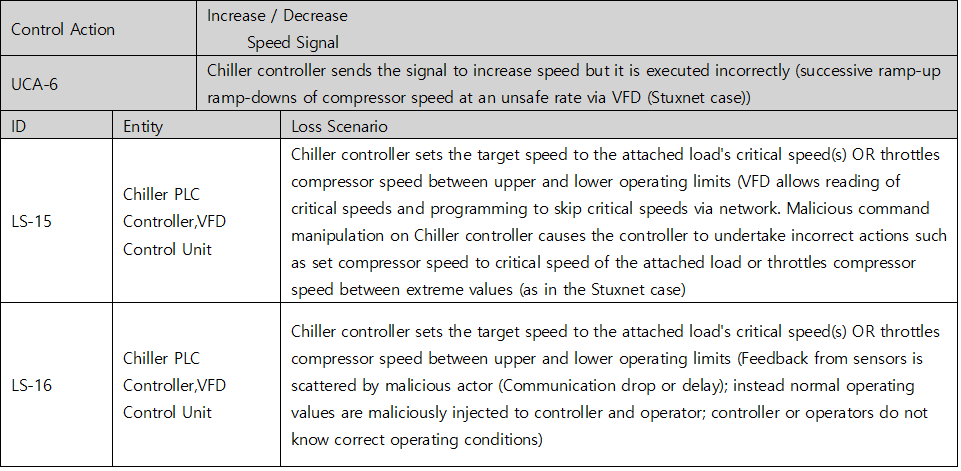

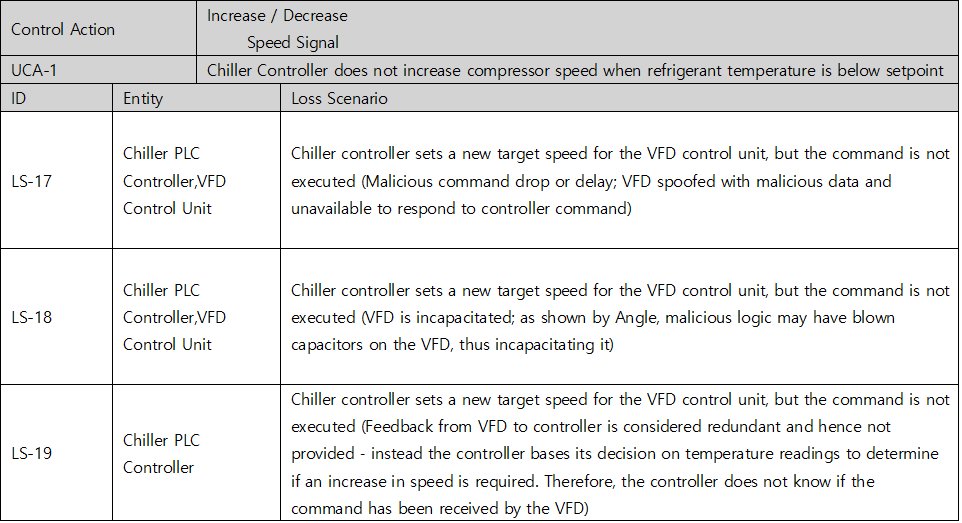

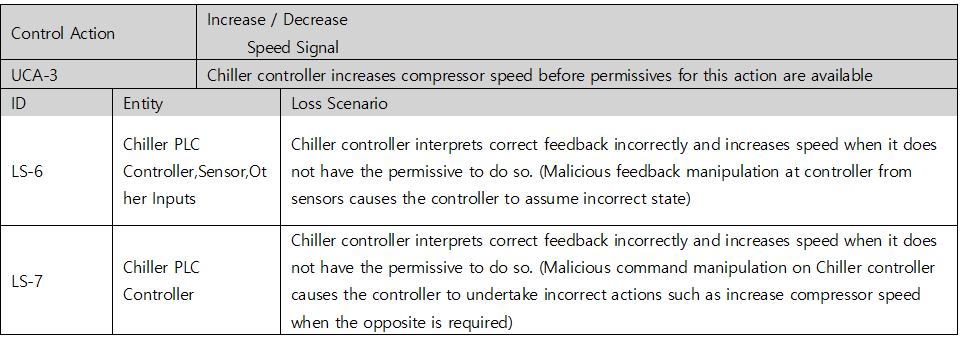

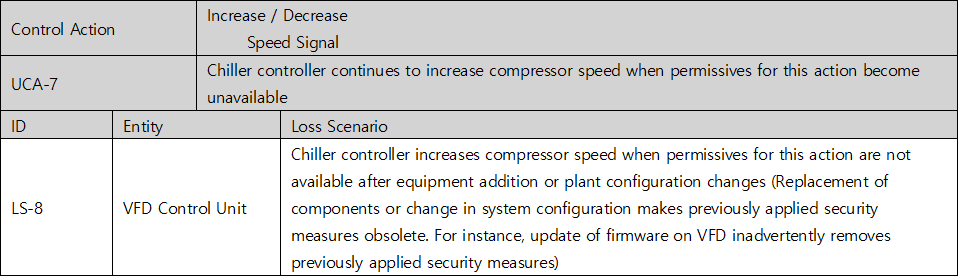

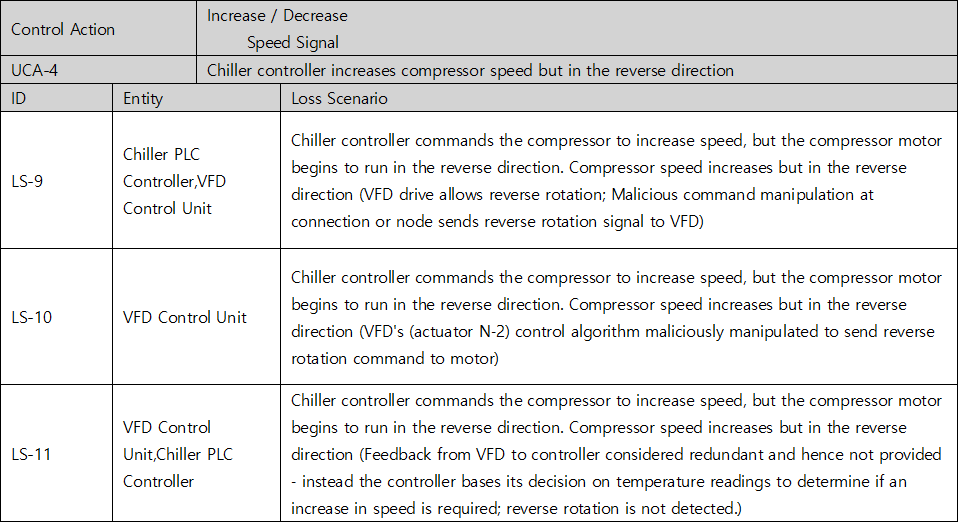

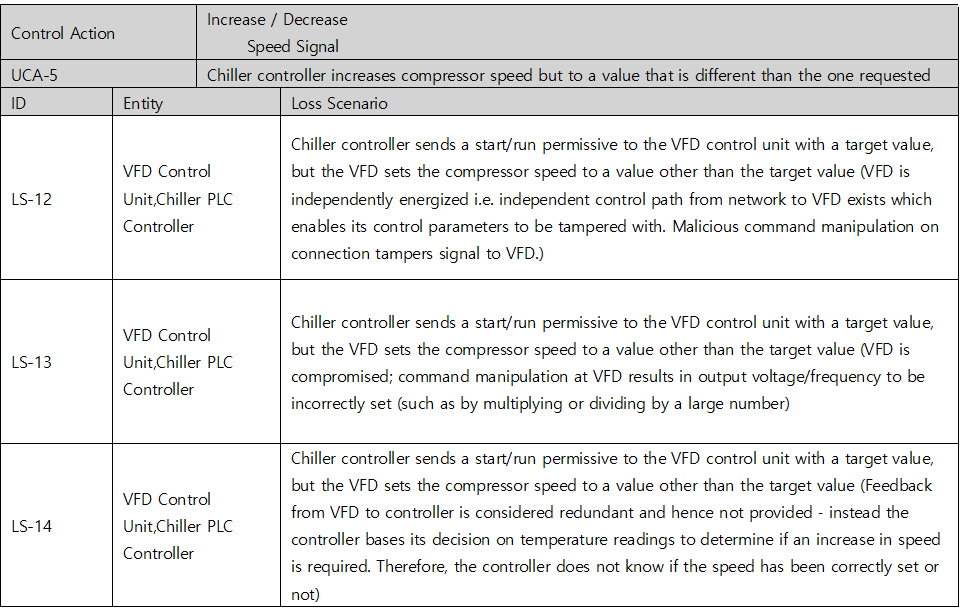

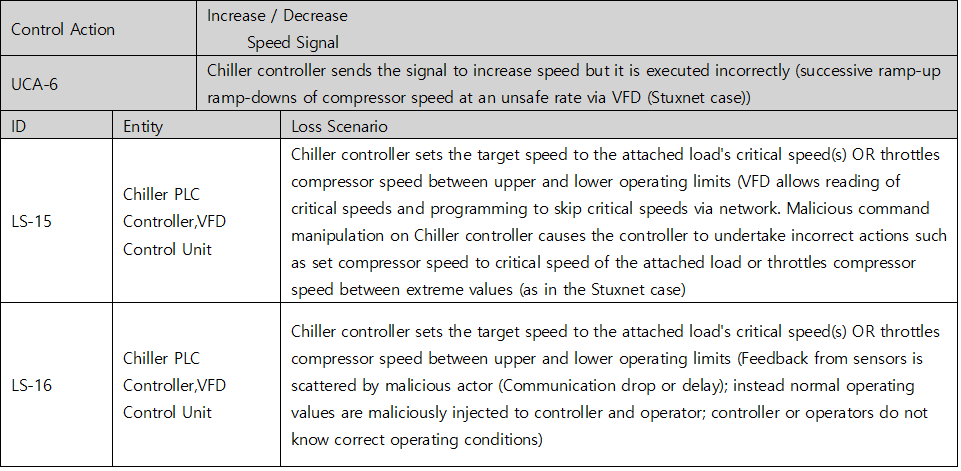

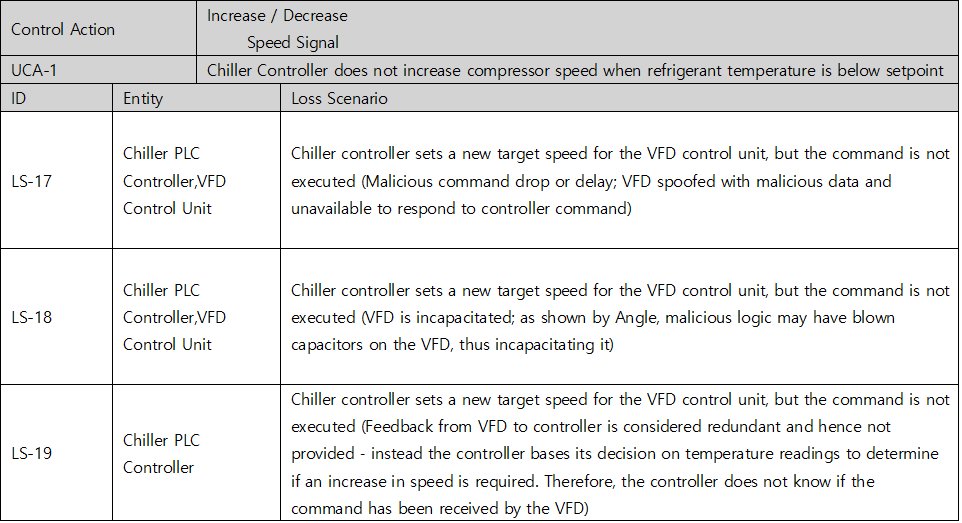

마지막 단계로, UCA 식별 후에 UCA를 발생 시킬 수 있는 손실 시나리오를 식별 해야합니다. STPA 는 이 시나리오를 ‘손실 시나리오’ 라고 명명하고 있으며 손실 시나리오를 발생 시킬 수 있는 가능성에 대해 기술하는 ‘핸드북’의 가이드워드를 참조하여 작성될 수 있습니다. 아래 사진은 UCA2 – 행동 허가 요건이 현재 적용되고 있는 시스템에 적용이 불가능함에도 불구하고 칠러 컨트롤러가 컴프레서의 속도를 증가시킴‘ 에 대한 몇 가지 손실 시나리오에 대한 예시입니다. 추가적으로, 사진상 빨간색으로 체크되어있는 ’자물쇠‘의 경우 사이버 보안과 관련된 UCA 라는 것을 나타내며, 예시를 위해 제시된 ’방패‘ 모양 항목은 일반 안전 관련 UCA 라는 것을 의미합니다.

그림7. 냉각기의 사이버 보안에 대한 손실 시나리오 식별

표5. 냉각기 사이버 보안에 대한 손실 시나리오 표

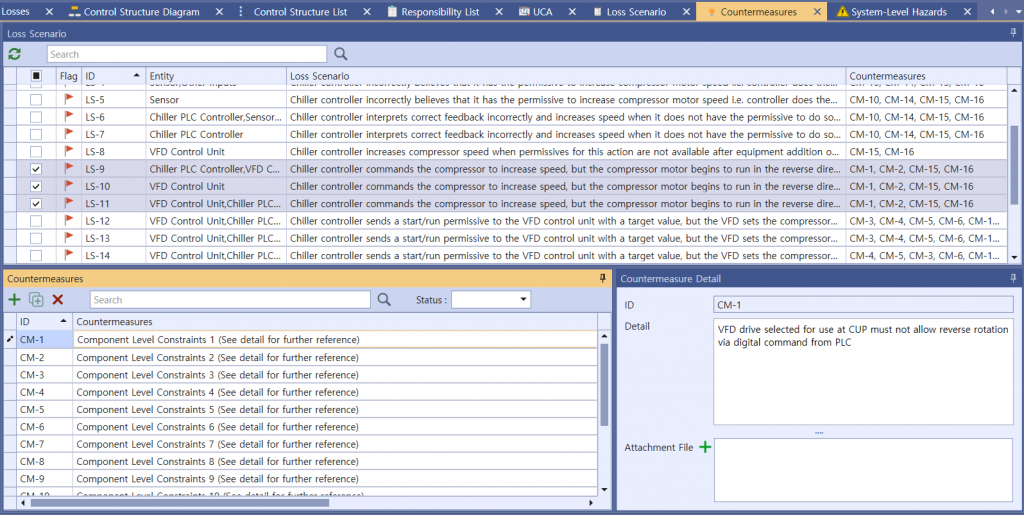

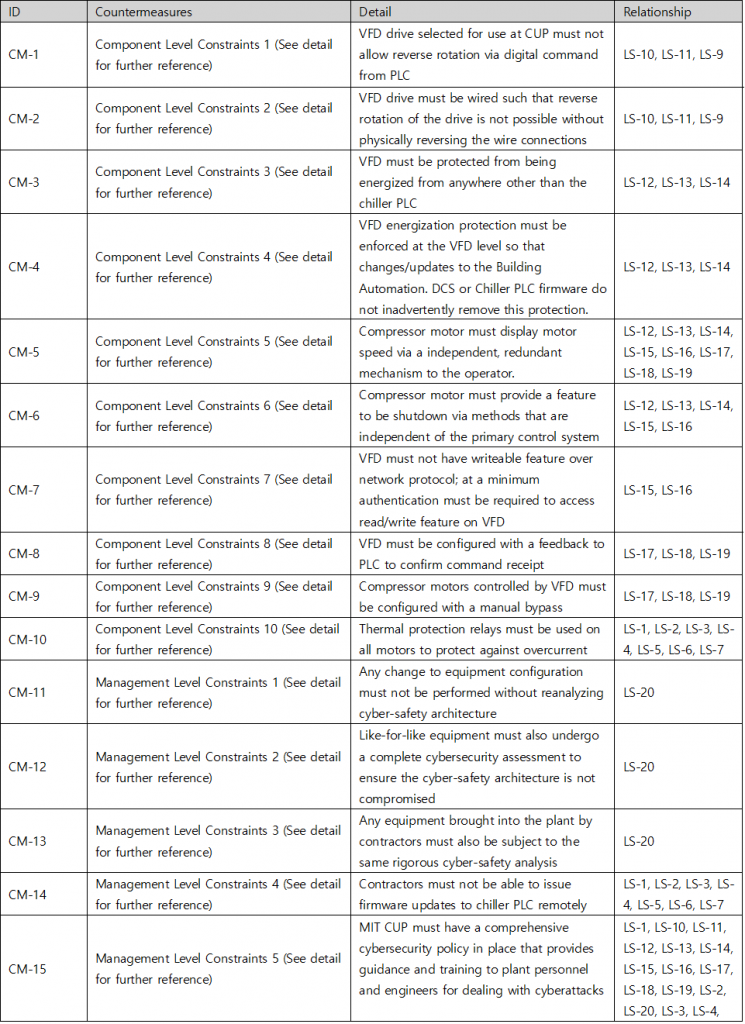

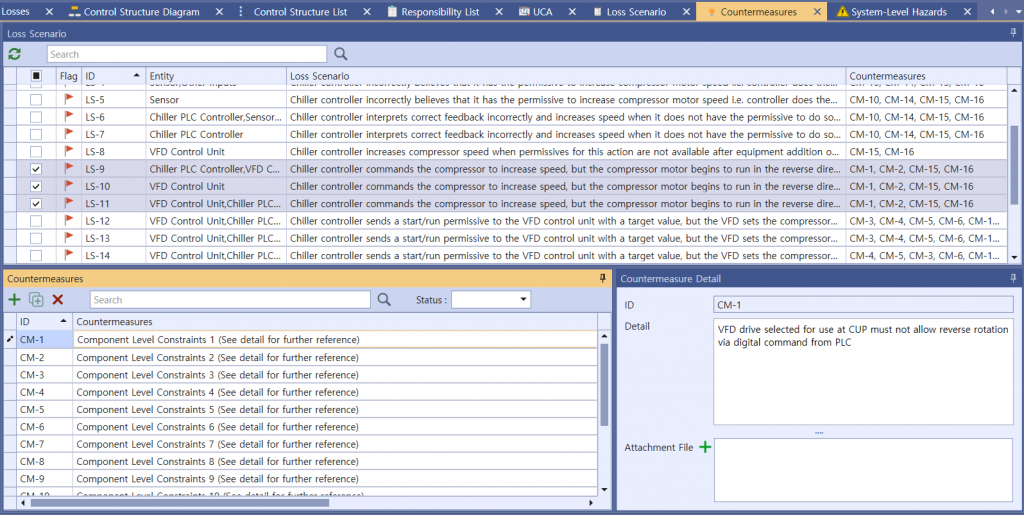

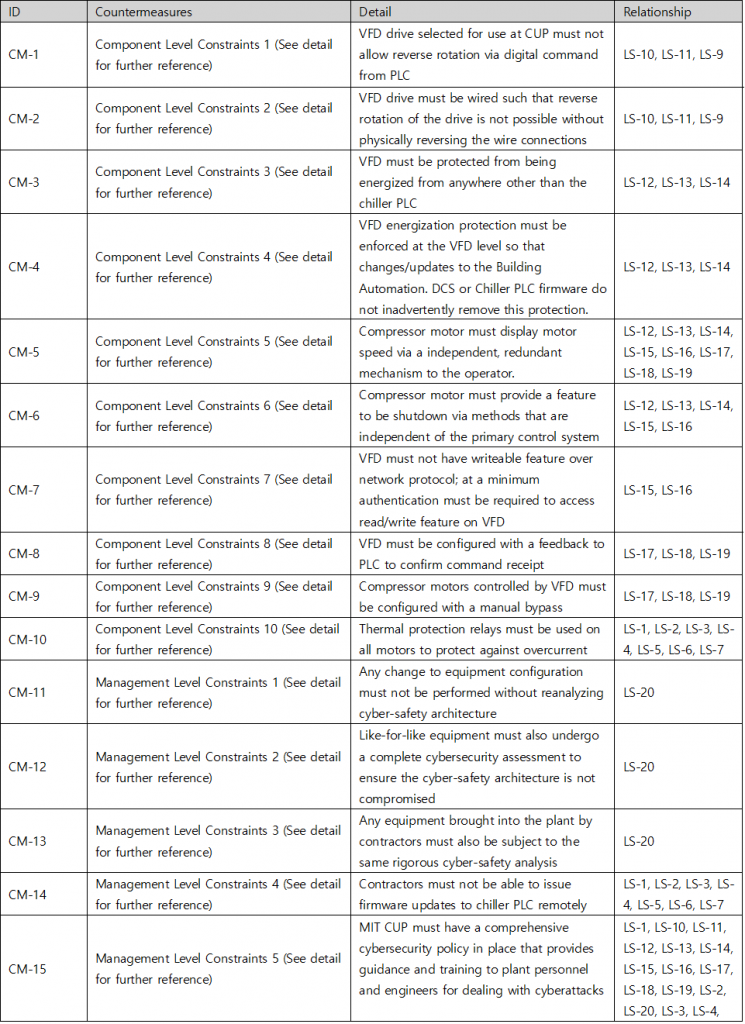

추가적으로, 손실 시나리오 식별 후에 손실 시나리오를 예방할 수 있는 대응방안을 식별 해야합니다. 대응방안은 생성된 후 각 손실 시나리오와 연계될 수 있습니다.

그림8. 냉각기 사이버보안에 대한 대응방안 식별

표6. 냉각기의 사이버보안에 대한 대응방안 표

결론

본 분석에서는 STPA 분석 방법을 사용하여 소규모 발전소에서 사용되는 일반적인 산업용 제어 시스템(즉, 원심 냉각기)의 제어 루프(압축기 모터 속도 제어)를 단일 예시로서 분석하였습니다. 시스템 수준의 손실과 위험으로부터 시작하여 발전소의 기능 제어 구조를 추적하고 다양한 시스템 상태에서의 제어 조치에 대한 자세한 분석을 위해 압축기 용량 제어 루프를 추상화했습니다. 그런 다음 안전하지 않은 제어 조치가 시스템 수준의 손실을 초래할 수 있는 손실 시나리오를 생성했습니다. 마지막으로, 시스템이 안전하지 않은 상태로 진입하는 것을 방지하기 위해 기능 제어 구조의 다양한 계층(프로세스 계층에서 시작하여 기업 전체 및 규제 수준까지 역으로 상승 추적하는 것)을 통해 새로운 '대응방안'을 제안하였습니다.

Shaharyar Khan, Stuart Madnick, and Allen Moulton, “Cyber-safety Analysis of an Industrial Control System for Chillers using STPA-Sec", UK, 2018